C#代码中安全过滤SQL注入关键词的最佳实践

在使用C#开发Web应用程序时,如何有效地过滤SQL注入攻击是一个非常重要的安全问题。SQL注入攻击是一种常见的网络攻击手段,攻击者通过在输入框中注入恶意的SQL语句来获取数据库中的敏感信息或者控制数据库。为了防范这种攻击,开发者需要在代码中对用户输入进行严格的过滤和验证。

1. 什么是SQL注入攻击?

SQL注入攻击是一种常见的网络攻击手段,攻击者通过在输入框中注入恶意的SQL语句来获取数据库中的敏感信息或者控制数据库。这种攻击方式利用了应用程序在构建SQL查询时对用户输入的不当处理。如果应用程序没有对用户输入进行充分的过滤和验证,就可能导致恶意SQL语句被注入到查询中,从而产生意外的查询结果。

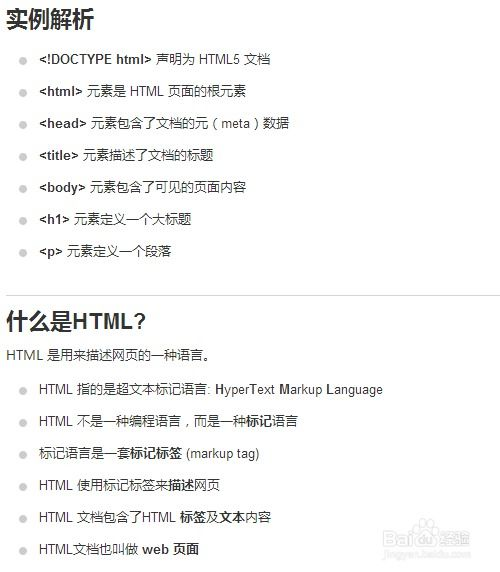

2. C#中如何安全地过滤SQL注入关键词?

为了防范SQL注入攻击,在C#代码中需要对用户输入进行严格的过滤和验证。以下是一些常见的过滤方法:

2.1 使用参数化查询

参数化查询是最安全的方式。在构建SQL查询时,将用户输入作为参数传递给查询方法,而不是直接拼接到查询语句中。这样可以有效地防止SQL注入攻击。例如:

$$ string sql = "SELECT * FROM Users WHERE Username = @username AND Password = @password"; using (SqlCommand cmd = new SqlCommand(sql, connection)) { cmd.Parameters.AddWithValue("@username", username); cmd.Parameters.AddWithValue("@password", password); // 执行查询 } $$2.2 使用SqlParameter类

除了使用参数化查询外,还可以使用SqlParameter类来构建安全的SQL语句。该类可以帮助开发者正确地转义用户输入的特殊字符。例如:

$$ string sql = "SELECT * FROM Users WHERE Username = @username AND Password = @password"; SqlParameter[] parameters = new SqlParameter[] { new SqlParameter("@username", SqlDbType.VarChar) { Value = username }, new SqlParameter("@password", SqlDbType.VarChar) { Value = password } }; // 执行查询 $$2.3 使用内置的过滤方法

C#还提供了一些内置的过滤方法,可以帮助开发者快速地过滤掉SQL注入的关键词。例如:

- SqlConnection.CheckConnectionString()方法可以检查连接字符串中是否包含恶意字符。

- SqlCommand.Parameters.AddWithValue()方法可以自动转义参数中的特殊字符。

- System.Data.SqlClient.SqlConnection.ClearPool()方法可以清空连接池,防止连接被SQL注入攻击者利用。