PHP中的危险参数:如何避免安全漏洞

什么是PHP中的危险参数

在PHP编程中,危险参数指的是那些可能被恶意用户利用来攻击应用程序的输入参数。这些参数通常包括用户提交的数据,如表单输入、URL参数、HTTP头信息等。如果开发者没有对这些参数进行适当的验证和过滤,就可能导致SQL注入、跨站脚本攻击(XSS)、远程代码执行等安全问题。因此,了解和识别这些危险参数对于保护PHP应用程序的安全至关重要。

常见的危险参数类型

在PHP中,常见的危险参数类型包括:

1. SQL查询参数:如果直接将用户输入的数据拼接到SQL查询中,就可能导致SQL注入攻击。

2. 文件路径参数:如果用户可以控制文件路径参数,就可能导致路径遍历攻击,从而访问或修改服务器上的敏感文件。

3. 命令行参数:如果用户可以控制命令行参数,就可能导致远程代码执行攻击。

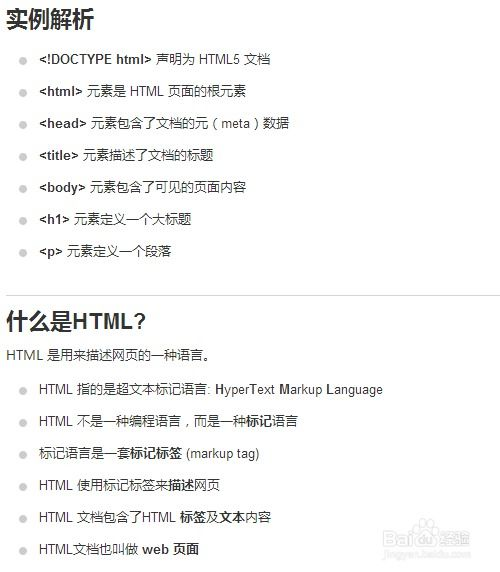

4. 脚本参数:如果用户可以控制脚本参数,就可能导致跨站脚本攻击(XSS)。

5. 会话和Cookie参数:如果用户可以篡改会话或Cookie参数,就可能导致会话劫持攻击。

如何防范危险参数

要防范PHP中的危险参数,可以采取以下措施:

1. 输入验证:对所有用户输入进行严格的验证,确保它们符合预期的格式和范围。,对于年龄参数,可以检查它是否为正整数。

2. 输入过滤:对所有用户输入进行过滤,移除或转义可能被恶意利用的特殊字符。,可以使用PHP的htmlspecialchars()函数来转义HTML特殊字符。

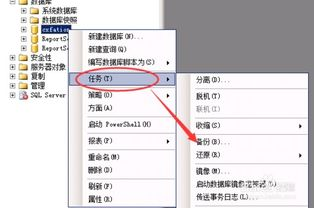

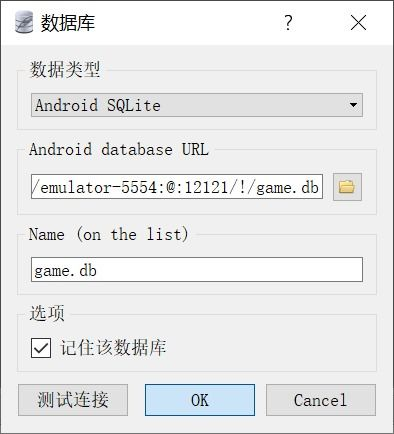

3. 使用参数化查询:对于SQL查询,使用参数化查询或预处理语句,而不是直接将用户输入拼接到查询中。这样可以防止SQL注入攻击。

4. 使用安全的文件路径处理方法:对于文件路径参数,使用PHP的realpath()、basename()等函数来处理,确保路径是安全的。

5. 限制命令行参数:对于命令行参数,限制用户可以输入的命令范围,或者使用白名单来过滤允许的命令。

6. 使用HTTP头信息来防范XSS:设置合适的HTTP头信息,如Content-Security-Policy,来限制可以执行的脚本类型和来源,从而防范XSS攻击。

7. 使用会话和Cookie安全措施:对于会话和Cookie参数,使用HTTPS来加密传输,设置合适的过期时间,以及使用安全的会话和Cookie属性(如HttpOnly、Secure、SameSite等)。

PHP中的危险参数是导致安全漏洞的主要原因之一。通过了解这些参数的类型和危害,以及采取相应的防范措施,可以显著提高PHP应用程序的安全性。开发者应该始终对用户输入保持警惕,采取最佳实践来保护应用程序免受攻击。