ASP.NET 应用程序安全防护:利用正则表达式防范 SQL 注入攻击

SQL 注入是当今 Web 应用程序面临的最严重的安全威胁之一。攻击者可以利用应用程序中的漏洞,通过精心构造的恶意 SQL 语句,获取数据库中的敏感信息,甚至控制整个系统。因此,对 Web 应用程序进行安全防护,尤其是针对 SQL 注入的防护,显得尤为重要。

ASP.NET 应用程序中的 SQL 注入防护

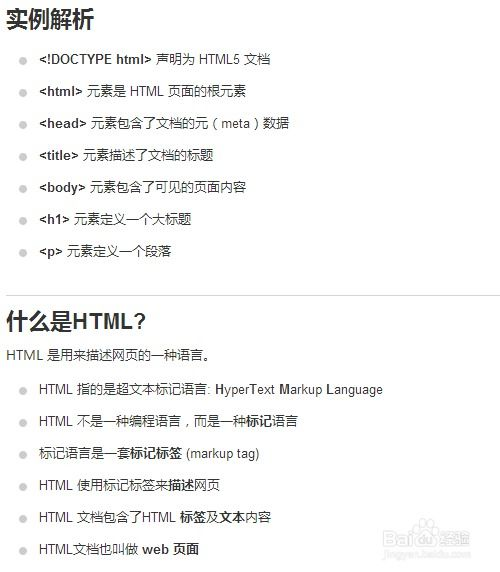

在 ASP.NET 应用程序中,我们可以利用正则表达式来有效地防范 SQL 注入攻击。正则表达式是一种强大的文本模式匹配工具,可以帮助我们快速识别并过滤掉恶意的 SQL 语句。下面我们就来看看具体的实现方法。

1. 输入验证

在接收用户输入数据之前,我们需要先对其进行验证。通过定义合法输入的正则表达式模式,可以有效地过滤掉非法字符,从而防止 SQL 注入。例如,对于用户名输入框,我们可以使用以下正则表达式进行验证:

$$\^[a-zA-Z0-9_]{4,20}\$$

这个正则表达式要求用户名只能包含字母、数字和下划线,长度在 4 到 20 个字符之间。

2. 参数化查询

在构建 SQL 查询语句时,我们应该使用参数化查询,而不是直接拼接用户输入的字符串。参数化查询可以有效地防止 SQL 注入,因为参数值会被自动转义,不会被当作 SQL 语句的一部分执行。下面是一个示例:

$$ \text{string query = "SELECT * FROM Users WHERE Username = @Username AND Password = @Password";}\\ \text{SqlCommand cmd = new SqlCommand(query, connection);}\\ \text{cmd.Parameters.AddWithValue("@Username", username);}\\ \text{cmd.Parameters.AddWithValue("@Password", password);}\\ \text{SqlDataReader reader = cmd.ExecuteReader();} $$

3. 输出编码

除了对输入进行验证,我们还需要对输出进行编码,以防止 跨站脚本(XSS) 攻击。ASP.NET 提供了 HttpUtility.HtmlEncode() 方法,可以将特殊字符转义为 HTML 实体,从而防止它们被浏览器执行。例如:

$$\text{string safeOutput = HttpUtility.HtmlEncode(unsafeOutput);}$$

结语

通过以上三个步骤,结合正则表达式的强大功能,我们可以有效地防范 ASP.NET 应用程序中的 SQL 注入攻击。当然,安全防护并非一蹴而就,需要持续关注安全漏洞,不断完善应用程序的安全机制。希望这篇文章对您有所