HTML代码安全防护,避免执行恶意程序

代码隔离与安全措施

在HTML中,确保代码不被执行是一个重要的安全措施。这可以通过多种方式实现,包括代码隔离和实施严格的安全策略。代码隔离意味着将用户提交的内容与执行环境分开,避免潜在的代码注入。这可以通过使用内容安全策略(CSP)来实现,CSP是一种额外的安全层,用于检测并削弱某些类型的攻击,如跨站脚本(XSS)和数据注入攻击等。

使用CSP防止代码执行

内容安全策略可以通过设置HTTP响应头中的Content-Security-Policy来定义。,你可以设置一个策略只允许执行来自特定源的脚本,从而阻止未经授权的代码执行。这可以通过以下方式实现:

Content-Security-Policy: script-src 'self';

在CSP中,'self'关键字指的是当前域名,这意味着只有来自同一来源的脚本才会被执行。这种策略可以有效地防止跨站脚本攻击,因为它不允许从其他来源加载和执行脚本。

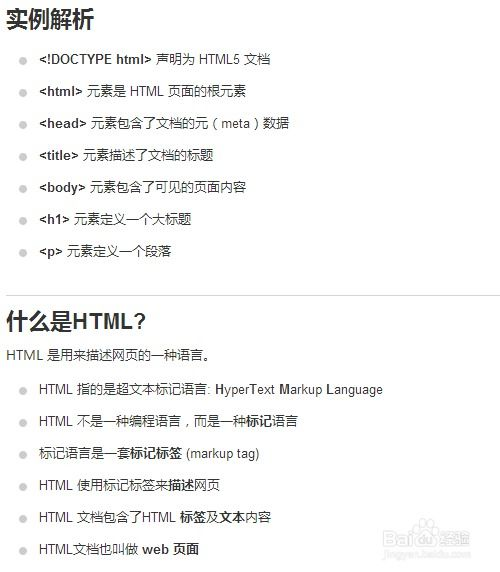

HTML实体编码

另一种防止代码执行的方法是使用HTML实体编码。这种方法涉及到将特殊字符转换为它们的HTML实体等价物,从而防止这些字符被浏览器解释为HTML或JavaScript代码。,小于号(<)可以被编码为<,这样它就不会被浏览器解释为HTML标签的开始。

避免内联JavaScript

内联JavaScript是XSS攻击的常见载体。为了避免这种情况,应该尽量避免在HTML中直接使用JavaScript代码,而是将脚本放在外部文件中,并使用HTTPS来确保这些文件的安全传输。对所有用户输入进行适当的清理和转义也是防止XSS攻击的重要步骤。

本文介绍了几种在HTML中防止代码执行的方法,包括代码隔离、内容安全策略的实施、HTML实体编码以及避免使用内联JavaScript。通过这些措施,可以显著提高网页的安全性,防止恶意程序的执行。